RANSOMWARE VÀ BÀI HỌC THỰC TẾ

Các cuộc tấn công bằng ransomware đã tăng lên đáng kể theo thời gian, tuy nhiên rất nhiều cá nhân và tổ chức vẫn chưa thực sự hình dung ra hậu quả của chúng. Đó là vì phần lớn các bài báo thường tập trung vào quá trình tấn công, loại ransomware, kẻ tình nghi trong vụ tấn công… ngoài ra ít có thêm thông tin khác.

Bài học rút ra từ một cuộc tấn công Ransomware trong đời thực.

Các cuộc tấn công bằng ransomware đã tăng lên đáng kể theo thời gian, tuy nhiên rất nhiều cá nhân và tổ chức vẫn chưa thực sự hình dung ra hậu quả của chúng. Đó là vì phần lớn các bài báo thường tập trung vào quá trình tấn công, loại ransomware, kẻ tình nghi trong vụ tấn công… ngoài ra ít có thêm thông tin khác.

Đáng tiếc là ít có những bài viết về việc khắc phục hậu quả sau tấn công, mà theo thống kê có thể kéo dài lên tới 287 ngày. Hoặc những vấn đề phức tạp khi các bản backup (biện pháp phòng ngự cơ bản nhất trước các cuộc tấn công ransomeware) bị lỗi.

Để hiểu rõ hơn về một cuộc tấn công ransomeware, hãy nghe Ski Kacarosky - một quản trị viên hệ thống kể về việc anh đã xử lý thế nào khi một trường học bị ransomeware tấn công, mã hóa dữ liệu quan trọng, khóa toàn bộ những hệ thống thiết yếu trong đó có hệ thống chi trả lương nhân viên.

Thời điểm quyết định, hãy ngắt điện toàn bộ hệ thống.

11:37 pm đêm 20/09/2019 Northsore School District thuộc bang Washington với 300 server Window và Linux đã bị tấn công bởi ransomeware. Đơn vị này cũng có khoảng 4000 thiết bị của nhân viên gồm PC, Mac, Chomebook, iPad.

Kacaroski cho biết, vài giờ đầu tiên sau vụ tấn công là lúc anh mắc một sai lầm nghiêm trọng. Đó là anh đã không ngắt kết nối các thiết bị “Nếu có thể, hãy rút ngay nguồn điện trên các thiết bị càng nhanh càng tốt”. Anh cũng nói thêm rằng ransomeware thường chỉ nhắm vào các máy Windows vì vậy hãy ưu tiên xử lý các máy chạy Windows trước.

Hệ thống backup không hoạt động.

Ban đầu Kacaroski khá tự tin vì nghĩ mình vẫn còn có các bản backup của hệ thống. Nhưng chỉ khoảng 4~5 tiếng sau vụ tấn công anh mới phát hiện ra là toàn bộ hệ thống backup đã bị vô hiệu hóa.

Đây thực sự là một cú trời giáng, Kacaroski nói: “Tôi đã nghĩ tới chuyện sẽ phải cài đặt lại khoảng 180 máy chủ Windows, cài đặt lại hoàn toàn Active Directory với toàn bộ users, groups và cả tỉ thứ trong đó. Thật là đau lòng”

Bài học rút ra là: hãy thường xuyên kiểm tra hệ thống backup của bạn, đảm báo nó luôn vận hành tốt và có thể đáp ứng ngay khi cần.

Vậy làm thế nào để có thể đảm bảo hệ thống backup luôn hoạt động tốt?

Cuộc tấn công có thể đã khởi động từ 6 tháng trước đó.

Theo thông tin từ FBI, một nhóm hacker đã cài đặt Emotet chiếm quyền server từ tháng 3 năm 2019. Sau đó nhóm này đã bán thông tin cho một nhóm hacker khác để thực hiện vụ tấn công vào đêm 20/9.

Bài học rút ra là: Ngay cả khi hệ thống của bạn đang hoạt động trông có vẻ hoàn toàn bình thường, thì rất có thể đã tồn tại những lỗ hổng bảo mật nghiêm trọng mà các hacker đã khai thác từ trước đó.

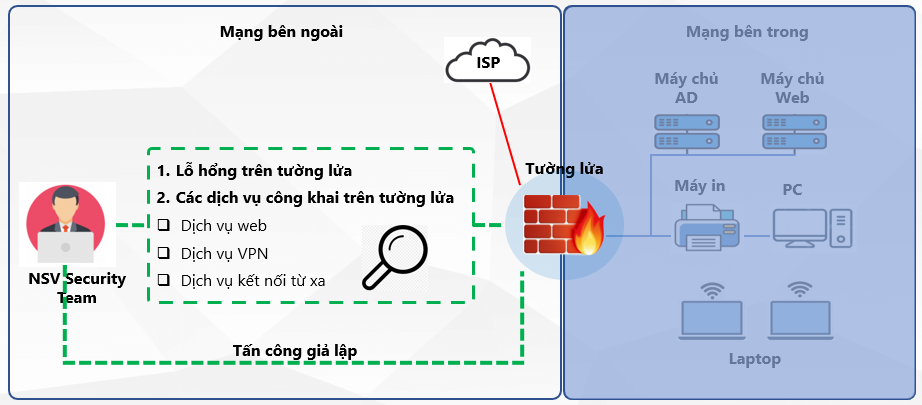

Để giảm thiểu nguy cơ bị tấn công, hãy định kỳ kiểm thử mức độ an toàn của hệ thống.

Việc kiểm thử định kỳ này sẽ giúp bạn:

- Nắm được các lỗ hổng trong hệ thống.

- Nắm được phương án khắc phục lỗ hổng.

- Lên kế hoạch khắc phục theo thứ tự ưu tiên.

- Có kế hoạch dự phòng nếu chưa có phương án khắc phục lỗ hổng.